Aggiornamento del 13 maggio 2021: usato il network Dov’è di Apple per inviare messaggi non autorizzati

Era solo questione di tempo, ma alla fine è accaduto. Un esperto di sicurezza tedesco è riuscito a violare AirTag, e la cosa avrà importanti ripercussioni per tutti perché, se da una parte apre alla possibilità del Jailbreak, dall’altra mette in serio pericolo la sicurezza degli utenti. E nel mentre, un altro è riuscito addirittura a sfruttare il network Dov’è di Apple per inviare messaggi crittografati sfruttando la connessione altrui.

Leggi anche: “AirTag è stato rilevato in movimento con te”: impedire a qualcuno di seguirvi

Violazione AirTag

In base ai dati che abbiamo, l’uomo è riuscito a eludere i meccanismi di controllo di Apple e si è guadagnato l’accesso al microcontroller di AirTag; ciò gli ha consentito di riprogrammarne il firmware.

Yesss!!! After hours of trying (and bricking 2 AirTags) I managed to break into the microcontroller of the AirTag! 🥳🥳🥳

/cc @colinoflynn @LennertWo pic.twitter.com/zGALc2S2Ph

— stacksmashing (@ghidraninja) May 8, 2021

Al momento le modifiche apportate sono più simboliche che significative: è stato cambiato solo l’indirizzo della pagina Web che viene aperta automaticamente quando uno smartphone si avvicina. Ma è chiaro che a questo punto si aprono praterie per gli hacker che ora potranno iniziare a praticare qualunque tipo di manipolazione. Con quali effetti sulla sicurezza, lo scopriremo molto presto.

Chiaramente, non sono stati pubblicati i passaggi dettagliati che hanno portato al successo dell’operazione, ma se ci è riuscita una persona sola in così poco tempo, è altamente probabile che presto spunteranno nuovi emuli.

Rischio Sicurezza AirTag

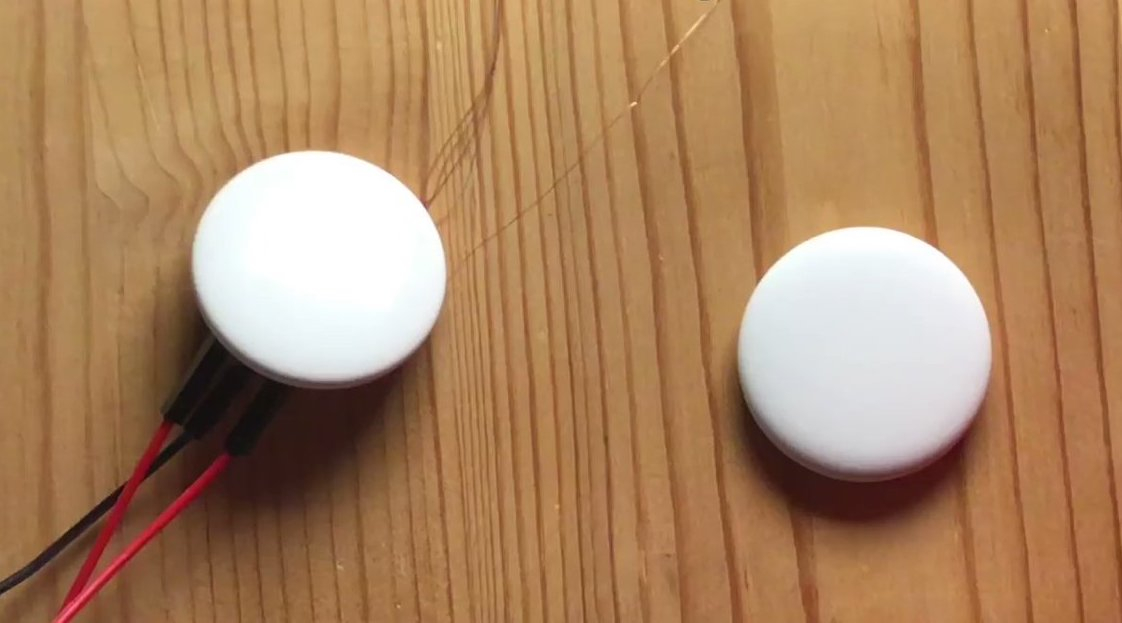

Built a quick demo: AirTag with modified NFC URL 😎

(Cables only used for power) pic.twitter.com/DrMIK49Tu0

— stacksmashing (@ghidraninja) May 8, 2021

Cosa accadrà adesso è difficile dirlo. Di sicuro, sapere che un AirTag si presta a simili manipolazioni rischia di andare a detrimento del suo scopo; se un hacker può cambiare l’URL comunicato dal dispositivo via NFC sostituendolo con un altro, si configura un reato di Phishing. Cioè si viene indirizzati verso un sito che sembra quello Apple e che invece magari sottrae informazioni personali o compie chissà quali nefandezze digitali.

Certo, Apple potrebbe bloccare da remoto gli AirTag modificati, e impedire loro di comunicare con la rete Trova iPhone, ma l’impressione di trovarsi davanti un cavallo di Troia è piuttosto forte. Di sicuro, a questo punto, un aggiornamento firmware appare inevitabile. Restate sintonizzati, perché di sicuro la cosa non finisce qui.

Abuso della rete Dov’è

Con un complicatissimo post online pieno di tecnicismi, il ricercatore di sicurezza Fabian Bräunlein ha dimostrato come sia possibile (ab)usare la rete Dov’è di Apple per consentire a dispositivi non connessi ad Internet di inviare dati arbitrari sfruttando i dispositivi Apple nelle vicinanze.

Senza entrare troppo nel tecnico, Bräunlein è riuscito a emulare il funzionamento di un AirTag quel tanto che basta per inviare pacchetti di informazioni fittizie e crittografate ad un Mac posto altrove, e dotato del software per decodificare il tutto.

Chiaramente, i limiti estremamente bassi di banda passante consentiti da Apple rendono impossibile caricare grosse moli di dati in poco tempo; parliamo letteralmente di pochi bit di dati all’ora. Ma “in un mondo di reti ad altissima sicurezza […], un visitatore con un dispositivo Apple potrebbe diventare un intermediario a sua insaputa per far filtrare all’esterno informazioni riservati da luoghi con reti disconnesse e perfino da stanze Faraday isolate.” Pensate a luoghi di massima sicurezza, prigioni, uffici governativi, e perché no la Casa Bianca: questa sceneggiatura si scrive da sola.

In soldoni, non sappiamo ancora se e come questo meccanismo possa essere utilizzato per commettere attività illecite o destabilizzanti, ma la velocità con cui emergono i dettagli tecnici spaventa; e la fantasia di hacker e malintenzionati potrebbe presto colmare il gap e creare un mostro cui nessuno a Cupertino aveva ancora osato pensare.

Leggi anche: AirTag trovato: come risalire al proprietario